Compra e venda de itens online fizeram 80 mil vítimas de golpes nos primeiros nove meses de 2023

Pesquisa faz parte da Semana da Segurança, campanha de educação digital para prevenção a golpes no ambiente online do AllowMe, icarros Itaú, OLX, Unico, Who e Zoop

São Paulo, outubro de 2023 – Com as facilidades do mundo digital, cada vez mais pessoas compram e vendem produtos online, que vão desde smartphones a carros. Se por um lado todos ganham com a facilidade e agilidade, a falta de conhecimento sobre como funcionam as negociações nesse ambiente pode deixar as pessoas mais expostas a fraudes. Diante desse cenário, empresas que atuam no ambiente online, nos segmentos de marketplaces, prevenção a fraudes e transacional do Brasil, AllowMe, icarros Itaú, OLX, Unico, Who e Zoop, se uniram para a 3a edição da campanha de educação digital, “Semana da Segurança”, que acontece simultaneamente nos sites, apps e nas redes sociais das companhias. O objetivo é alertar sobre os principais golpes que acontecem na compra e venda de bens de consumo e automóveis e como as pessoas podem se proteger.

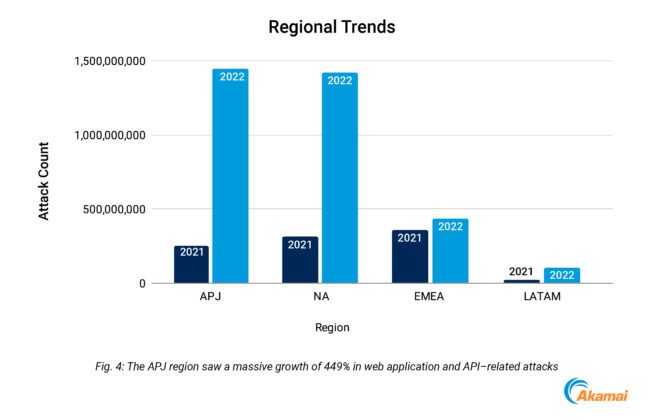

A pesquisa de mercado, realizada para a edição deste ano, aponta que ocorreram cerca de 80 mil golpes na compra e venda de itens como celulares, roupas, itens para casa e eletrônicos no ambiente online do país de janeiro a setembro de 2023 – uma média de 9 mil golpes/mês. Em relação ao mesmo período de 2022, houve uma queda de 36%, mas ainda assim causando prejuízo a muitas pessoas.

Principais Golpes

Liderando as fraudes, com 54%, está o golpe do falso pagamento, quando o fraudador envia um comprovante falso de depósito para o pagamento do item e depois some. Entram ainda nessa categoria boletos de pagamento de lojas falsas, quando o comprador adquire um item, paga e nunca recebe. Em segundo lugar, com 22%, está a invasão de conta, quando o fraudador consegue login e senha das pessoas e acessa a conta das pessoas para realizar compras em seu nome. No período, ocorreram, em média, duas tentativas de invasão de contas por minuto. Anúncio falso aparece em terceiro lugar (21%), e o golpe ocorre quando o golpista anuncia produtos que não existem, pede o pagamento total ou parcial do item antes de enviar e depois some.

Categorias mais visadas

O prejuízo estimado com os golpes aplicados de janeiro a setembro de 2023 foi de cerca de R$ 529 milhões. Celulares são os produtos mais visados pelos golpistas (33%), seguido de videogames (24%), computadores (12%), eletrodomésticos (8%) e áudio, TV, vídeo e fotografia (7%). Dos golpes em celulares, itens da marca iPhone foram os mais visados, com 78% dos casos. Já na categoria videogames, o campeão de golpes é o Playstation (70%), seguido por Xbox (22%).

Perfil das vítimas

A maioria dos brasileiros que caíram em fraudes são homens (73%), contra 27% de mulheres. Do total das vítimas, 71% têm até 31 anos. A região Sudeste é a que mais teve fraudes relacionadas a bens de consumo nos primeiros nove meses do ano. O estado de São Paulo lidera com 41%; seguido por Rio de Janeiro, 15%; e Minas Gerais, 8%. A região Sul vem em segundo, com 11%: Paraná (6%), Rio Grande do Sul (3%) e Santa Catarina (2%). O Brasil é o segundo país com mais crimes digitais, atrás apenas do México, e as fraudes são um problema comum do mercado eletrônico brasileiro. Mesmo com os investimentos realizados pelas plataformas para um ambiente mais seguro, a educação digital é essencial, por isso, o mote da campanha deste ano é: Guardiões da Segurança.

Automóveis

A pesquisa estratificou um recorte específico sobre compra e venda de automóveis, foram evitados mais de 5 mil golpes no período de janeiro a setembro de 2023, com um prejuízo evitado de R$389 milhões. A região Sudeste lidera, com 57% das fraudes, seguida pela região Nordeste, com 17%. Os modelos mais visados foram: Jeep Compass (18%), seguido de Sandero Stepway 9%, Ford Ranger, Fiat Toro e Toyota Hillux, cada um com 5%.

Prevenção

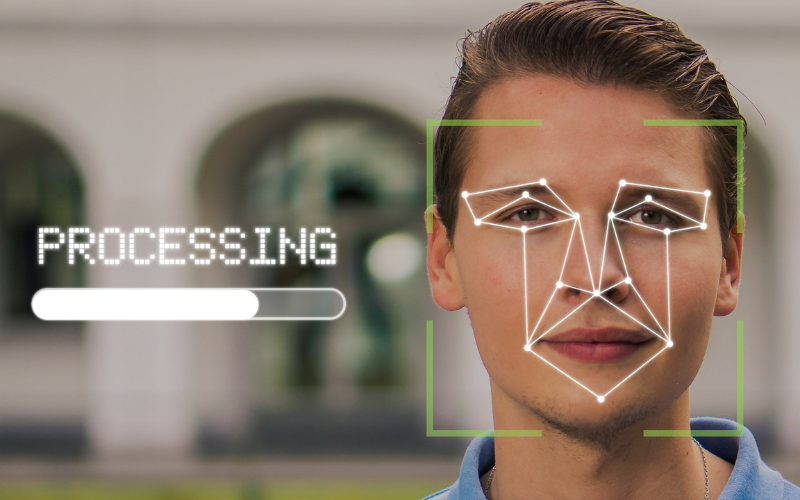

Enquanto os fraudadores tentam aplicar seus golpes, há um grande time de profissionais que estudam suas táticas e desenvolvem tecnologias para proteger as empresas e os consumidores. Uma dessas soluções é o uso da biometria facial, junto a outras camadas de segurança, capaz de validar a identidade dos usuários nas mais diversas transações – inclusive compras online. Só nos primeiros nove meses do ano, mais de 170 milhões de transações foram validadas pelas tecnologias de biometria facial da Unico e 3 milhões foram barradas por suspeitas de fraude. Ao olharmos especificamente o setor de varejo, foram 4,7 milhões de transações e 34,5 mil fraudes barradas.

“As fraudes de identidade no ambiente online estão cada vez mais sofisticadas, e o desafio enfrentado pelas empresas hoje é oferecer uma solução que seja segura, inclusiva e garanta privacidade dos dados pessoais nas transações, mas que ainda proporcione uma experiência com a menor fricção possível para o usuário. Tecnologias que usam a biometria facial associada à prova de vida, como o liveness, por exemplo, são assertivas para promover a segurança desejada, com o correto reconhecimento e a proteção da identidade das pessoas”, afirma Guilherme Bacellar, pesquisador de segurança cibernética e fraude na Unico, empresa especializada em identidade digital.

A pesquisa indica ainda que é cada vez mais comum que a população faça compras direto por smartphones (53%), em vez de computadores (46%). No entanto, a tentativa de fraude por dispositivo é maior por computadores (1,04%), sendo mais que o dobro do que por smartphones (0,48%), identificando que os fraudadores utilizam mais desse recurso.

“Segurança e transparência, aliadas aos investimentos em tecnologia e processos preventivos, são pilares fundamentais para nós. Acreditamos que para ganhar a confiança do cliente, todo o ecossistema precisa funcionar, e a união das marcas vem para reforçar o compromisso com a sociedade. Estamos constantemente em busca de aprimorar a nossa segurança, com times compartilhados com o Itaú, focados em proteger os sistemas e os dados dos nossos usuários” afirma Eduardo Assais, CTO do icarros Itaú.

Perfil do fraudador

Ao contrário da imagem que muitos ainda têm de que golpistas atuam na calada da noite, a pesquisa mostra que 53% das tentativas de fraude aconteceram em horário comercial. A segunda-feira é o dia da semana com maior índice de fraude (21%), e o período da tarde o com mais casos (33%). No período, foram identificadas 17 tentativas de fraudes por hora com dispositivos comprometidos – aparelhos que tentam mascarar a sua verdadeira identidade para enganar os sistemas de prevenção.

“Para passarem despercebidos, os fraudadores costumam simular o comportamento dos consumidores legítimos. Tiram proveito, inclusive, de datas comemorativas e sazonais no comércio eletrônico para escalar seus golpes. Porém, como possuem recursos limitados, eles utilizam muitas vezes de poucos dispositivos para acessarem diversos perfis e realizarem transações. Muitas vezes identificamos mais de 10 tentativas de transação vindas de um único dispositivo, e isso se torna um forte indício de fraude por ser um comportamento incomum. Obviamente que cabe às empresas protegerem as transações e a identidade digital de seus clientes, mas é fundamental que a sociedade como um todo também tome conhecimento das práticas fraudulentas hoje em curso para que as pessoas não sejam vítimas dos golpes”, diz Lívia Soares, CRO do AllowMe.

“A campanha, reunindo empresas de setores diversos e até mesmo concorrentes, mostra a importância e urgência do tema. Para além dos investimentos em tecnologia, a educação digital é fundamental para evitar que os fraudadores utilizem engenharia social para enganar as pessoas e aplicar golpes. Por isso, alertar e explicar para as pessoas como funciona o processo de compra e venda, é essencial para que identifiquem atitudes suspeitas e quais são as maneiras certas para negociar com segurança e ter uma boa experiência”, destaca Beatriz Soares, Vice Presidente de Produto da OLX.

“Acreditamos que a conscientização é uma das melhores formas de ajudar os consumidores na prevenção de golpes. Para as empresas, também vale o olhar cuidadoso e atento à segurança dos clientes, principalmente no que se refere aos meios de pagamentos. Para isso, é necessário adotar ferramentas e medidas de segurança, desde a documentação exigida dos clientes no momento de credenciamento, monitoramento de ambiente, guarda das informações em ambientes seguros, detecção contra tentativas de invasão e utilização de gateways confiáveis, que realmente promovam e garantam a criptografia dos dados de pagamento transacionados e outras, para garantir aos clientes uma experiência de compra mais tranquila e segura”, pontua Fabiano Cruz, CEO & Founder da Zoop.

Durante toda a semana, as empresas irão disponibilizar para as pessoas em suas redes sociais informações sobre negociações seguras e como identificar possíveis golpes, com textos e vídeos, além de uma página exclusiva.